DESCUBRA LA TRANQUILIDAD DE TENER EL CONTROL

Garantice un control de accesos de alta seguridad

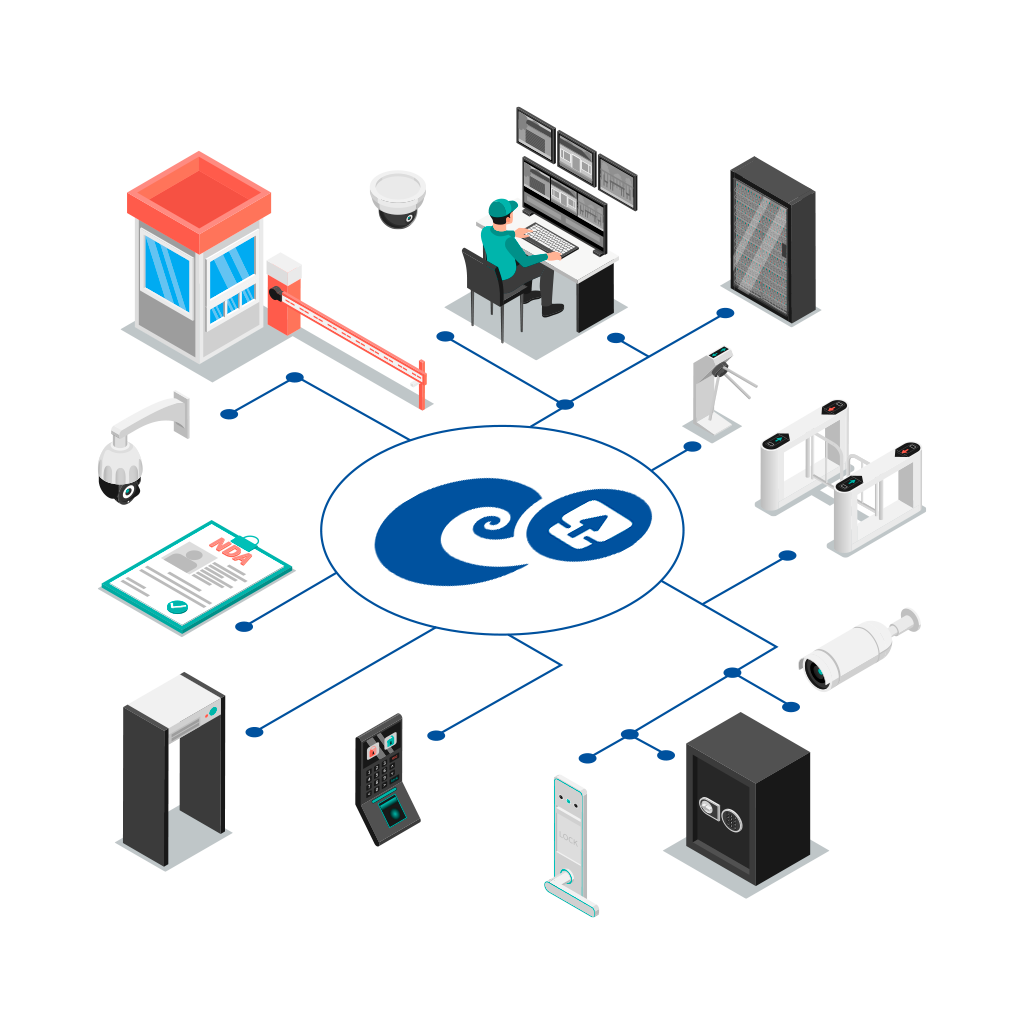

Los ACS, o Sistemas de Control de Accesos, basan su funcionalidad en controlar quién entra en un lugar y el momento temporal en el que lo hace.

Bien sean empleados de la organización, proveedores o visitantes, el acceso puede realizarse a pie o mediante vehículo, al propio edificio o a una zona determinada de este. Los sistemas de control de accesos son una inversión a largo plazo que no sólo potencia la seguridad de la instalación sino que además ofrece beneficios muy variados a las organizaciones: optimización de los procesos internos y de los recursos destinados a ellos, una gestión más eficiente del consumo energético de la instalación optimizando la ocupación de las áreas de trabajo, así como una herramienta de control del personal presente en un área determinada ante situaciones de evacuación de emergencia.

SCATI incorpora lo último en interoperabilidad y escalabilidad, para que la plataforma crezca al ritmo de sus usuarios. Gestione todos sus dispositivos del sistema de control de accesos desde una única plataforma.

funciones en la gestión de control de accesos

La gestión del control accesos, al igual que el CCTV, también es un sistema que contribuye a una mayor eficiencia como herramienta de seguridad y control en cualquier organización. Pero ¿cuáles son sus principales funciones?

Autorización

Son los permisos que el administrador del sistema otorga a las personas o vehículos para su acceso a las instalaciones o a zonas específicas de ésta. Pueden crearse grupos o perfiles de acceso, para agrupar a todas las personas/vehículos a los que se les concedan permisos similares. La autorización puede concederse de forma indefinida o de forma temporal, como por ejemplo a los visitantes esporádicos.

Autenticación

El sistema valida la solicitud de entrada de las personas o vehículos mediante las credenciales o identificaciones presentadas en el punto de control cuando se quiere acceder a un edificio o a una zona concreta del mismo. Para esto se pueden utilizar: tarjetas de identificación, códigos PIN, lectores de huellas digitales, lectura de matrículas o reconocimiento facial, entre otros.

Acceso

Si la persona/vehículo autenticado están autorizados para el acceso, entonces se le habilitará la entrada/salida al edificio o zona correspondiente, siempre y cuando no haya delimitado un umbral de aforo para ese recinto y ya se haya alcanzado.

Administración

Los administradores de seguridad gestionan la base de datos de personas/vehículos registrados, añadiendo o eliminando usuarios autorizados, así como los permisos disponibles, perfiles asociados o grupos a los que pertenecen, actualizando toda esta información en los diferentes puntos de control para que éstos cuenten siempre con la información más reciente posible.

Trazabilidad / Auditoría

Además de autenticar y autorizar las entradas/salidas, los sistemas permiten obtener listados de las personas presentes en un edificio o zona determinada. Las auditorías permiten minimizar posibles riesgos de acceso no deseado a determinadas áreas, obtener de registros de quién intentó acceder, cuándo y dónde se realizó el intento, si fue autorizado o no, etc. Estos registros pueden utilizarse para fines de trazabilidad, auditoría y seguridad.

NUESTROS EXPERTOS TE CUENTAN POR QUÉ SOMOS DIFERENCIALES

Sergio Gómez

Access Control & Smart Integrations Director

Los sistemas de control de acceso han evolucionado hasta en una fuente crucial de información para la toma de decisiones. Por ello, la elección de un sistema de control de acceso frente a otro implica tener en cuenta variables como su capacidad de integración e interoperabilidad con otros sistemas, su escalabilidad y flexibilidad, la convergencia y, finalmente, la capacidad de adaptación que el fabricante pueda ofrecer ante circunstancias del entorno cambiantes.

End-to-end

Disponga de una solución completa de control de accesos y garantice una configuración y puesta en marcha sencillas.

Abierta, flexible y escalable

Utilice cualquier lector de mercado y añada tantos sistemas como su organización requiera en el tiempo.

Robusta, estable y segura

Reduzca la posibilidad de suplantación, con cifrado y seguridad en los datos, gracias a una gestión centralizada.

Personalizable

Nuestro AMS (Access Management Software) es adaptable a las necesidades y requerimientos de su organización.

Rápido retorno de la inversión

Reduzca las pérdidas causadas por robos, los costes de tener espacios vacíos y el tiempo de gestión operativa.

GESTIÓN DE VISITANTES

Registre y establezca los permisos de acceso necesarios tanto a visitantes como a proveedores

SUITE ACCESS, GARANTICE QUE SÓLO LAS PERSONAS AUTORIZADAS TENGAN ACCESO

De desarrollo propio, nuestra SUITE ACCESS es una solución diseñada especialmente para incrementar la eficiencia de sus operaciones de seguridad.

Diseñada bajo estándares abiertos, compuesta por un ecosistema de dispositivos hardware y unida a una plataforma de gestión software, nuestra SUITE ACCESS ofrece a nuestros clientes una solución sólida, confiable y escalable, para proteger sus instalaciones con las máximas garantías.

Una solución de control de accesos robusta basada en tecnologías avanzadas que reducen las posibilidades de suplantación de identidad y garantizan que sólo las personas autorizadas puedan acceder a aquellas áreas permitidas.

ACCESS MANAGEMENT SOFTWARE (AMS)

Comprendemos que cada edificio es único y que las necesidades del control de accesos varían. SCATI ACCESS ha sido diseñado para elevar la protección, la eficiencia y la tranquilidad de los responsables de seguridad.

Con tecnología de vanguardia, flexibilidad adaptativa y medidas de seguridad de última generación, nuestro AMS redefine la forma en que usted controla el acceso a los espacios.

SCATI ACCESS garantiza un nivel de protección sin concesiones. Con cifrado de datos de alto nivel y autenticación de múltiples factores, puede estar seguro de que sólo las personas autorizadas acceden a sus espacios.

Nuestra solución de control de accesos se integra con sistemas de videovigilancia, alarmas o gestión de edificios, garantizando un control completo de la instalación y permitiendo ofrecer una respuesta rápida en caso de incidentes.

Ya no es necesario comprometer la seguridad, la flexibilidad o la tecnología cuando se trata de control de accesos. SCATI ACCESS le ofrece la solución completa que necesita para proteger su edificio y gestionar el acceso de manera eficiente. Dé el salto hacia un nuevo nivel de seguridad y comodidad.

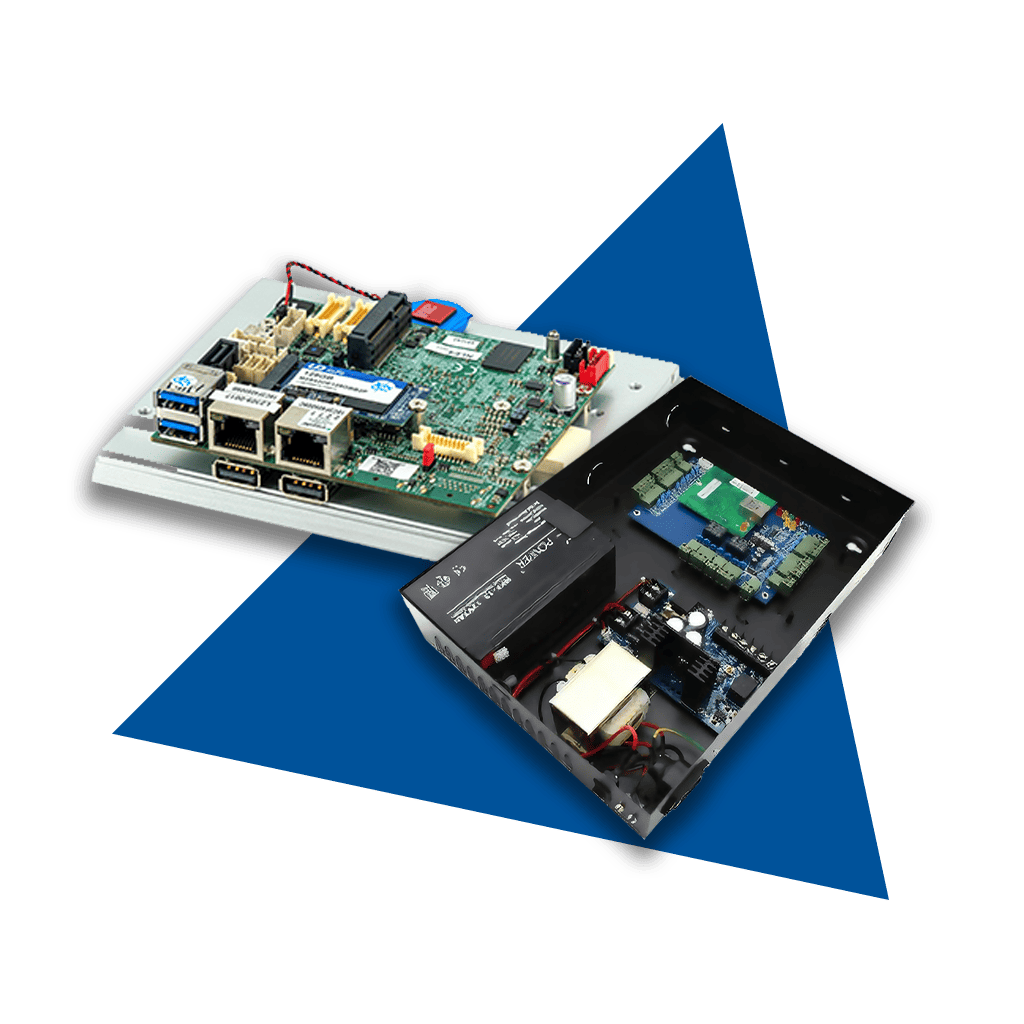

Controladoras

Las controladoras son la columna vertebral de nuestro sistema de control de accesos. Diseñadas con tecnología avanzada, las controladoras son la clave para una seguridad adaptativa y una gestión fluida de sus espacios.

Con la capacidad de integrarse perfectamente con una gran variedad de lectoras, propias de SCATI o de terceros, nuestras controladoras no sólo aseguran un acceso seguro, sino que también proporcionan la flexibilidad que su sistema necesita.

Simplifique la administración de múltiples puntos de acceso y garantice la operatividad gracias a que nuestras controladoras almacenan localmente las bases de datos de permisos y usuarios, sin necesidad de conexión con el servidor principal.

Las controladoras son la columna vertebral de nuestro sistema de control de accesos. Diseñadas con tecnología avanzada, las controladoras son la clave para una seguridad adaptativa y una gestión fluida de sus espacios.

Con la capacidad de integrarse perfectamente con una gran variedad de lectoras, propias de SCATI o de terceros, nuestras controladoras no sólo aseguran un acceso seguro, sino que también proporcionan la flexibilidad que su sistema necesita.

Simplifique la administración de múltiples puntos de acceso y garantice la operatividad gracias a que nuestras controladoras almacenan localmente las bases de datos de permisos y usuarios, sin necesidad de conexión con el servidor principal.

LECTORAS

Nuestras lectoras de última generación redefinen la seguridad y la comodidad en el control de accesos.

Desde tarjetas de alta seguridad hasta soluciones biométricas, nuestras lectoras se adaptan a sus necesidades.

Como proveedor global de soluciones inteligentes de seguridad y especialistas en videovigilancia, complementamos nuestra línea de lectoras con terminales de reconocimiento facial y cámaras de LPR (lectura de matrículas), para ampliar el abanico de soluciones que ponemos a su disposición.

No comprometa la seguridad ni la flexibilidad. Con nuestras lectoras, puedes estar seguro de que tiene el control total en sus manos, sin importar qué tecnología de acceso prefiera.

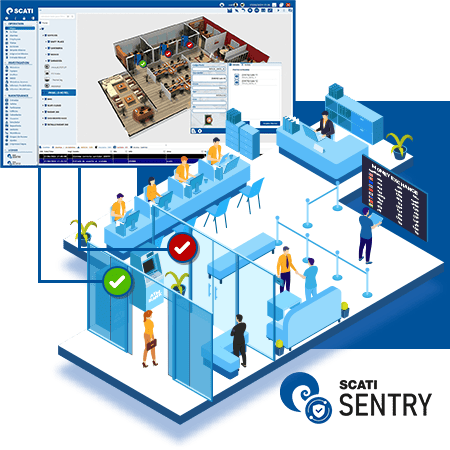

SISTEMA DE CONTROL DE ESCLUSAS INTELIGENTE

Los sistemas de control de esclusas de SCATI garantizan un acceso seguro y controlado en áreas críticas mediante una gestión automatizada que impide aperturas simultáneas.

Gracias a su integración con SCATI SENTRY, permiten la monitorización en tiempo real, la asignación de permisos personalizados y la activación de protocolos de emergencia en caso de incidentes.

Esta solución avanzada refuerza la seguridad perimetral, previene accesos indebidos y optimiza la gestión del flujo de personas en sectores como infraestructuras críticas, entidades financieras, hospitales y zonas de alto valor.