DESCOBRE A PAZ DE ESPÍRITO DE ESTAR NO CONTROLO

Garanta o controle de acesso de alta segurança

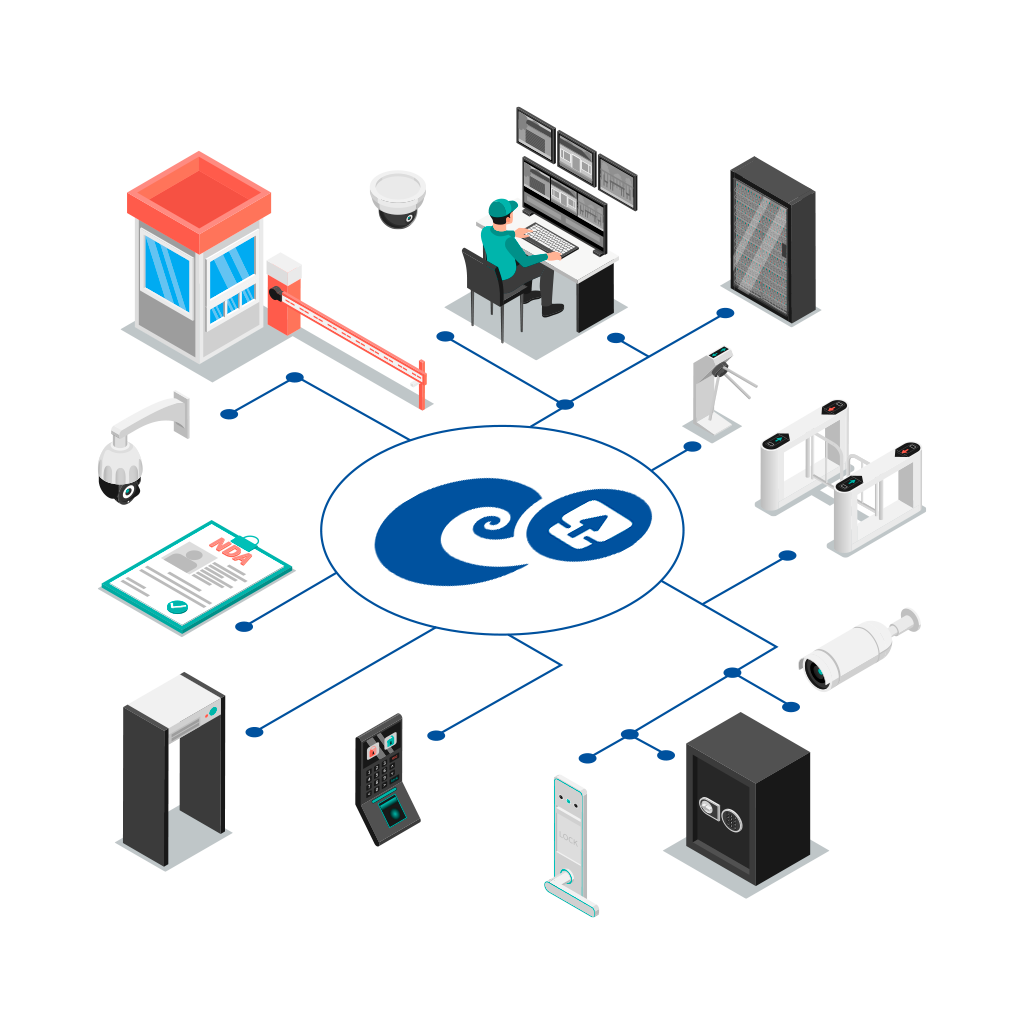

Os ACS, ou sistemas de controlo de acesso, baseiam a sua funcionalidade no controlo de quem entra num local e quando.

Seja para funcionários da organização, fornecedores ou visitantes, o acesso pode ser feito a pé ou de veículo, ao próprio edifício ou a uma área específica do edifício. Os sistemas de controle de acesso são um investimento de longo prazo que não apenas aumenta a segurança da instalação, mas também oferece uma ampla gama de benefícios para as organizações: otimização dos processos internos e dos recursos alocados a eles, gerenciamento mais eficiente do consumo de energia da instalação por meio da otimização da ocupação das áreas de trabalho, bem como uma ferramenta para controlar o pessoal presente em uma determinada área em caso de situações de evacuação de emergência.

A SCATI incorpora o que há de mais moderno em interoperabilidade e escalabilidade, para que a plataforma possa crescer no ritmo de seus usuários. Gerencie todos os dispositivos do seu sistema de controle de acesso a partir de uma única plataforma.

funções no gerenciamento de controle de acesso

O gerenciamento de controle de acesso, assim como o CCTV, também é um sistema que contribui para uma maior eficiência como ferramenta de segurança e controle em qualquer organização. Mas quais são suas principais funções?

Autorización

Permissões concedidas pelo administrador do sistema a pessoas ou veículos para acesso às instalações ou a áreas específicas das instalações. Podem ser criados grupos ou perfis de acesso para agrupar todas as pessoas/veículos que recebem permissões semelhantes. La autorización puede concederse de forma indefinida o temporal, por ejemplo para visitantes esporádicos.

Autenticação

O sistema valida a solicitação de entrada de pessoas ou veículos por meio de credenciais ou identificações apresentadas no ponto de controle quando o acesso a um edifício ou a uma área específica do edifício é solicitado. Isso pode ser feito usando: cartões de identificação, códigos PIN, leitores de impressões digitais, leitura de placas de identificação ou reconhecimento facial, entre outros.

Acesso

Se o acesso da pessoa/veículo autenticado for autorizado, será permitida a entrada/saída do edifício ou da área relevante, desde que não tenha sido definido um limite de capacidade para esse local e já tenha sido atingido.

Administração

Os administradores de segurança gerenciam o banco de dados de pessoas/veículos registrados, adicionando ou excluindo usuários autorizados, bem como as permissões disponíveis, os perfis associados ou os grupos aos quais pertencem, atualizando todas essas informações nos diferentes pontos de controle para que sempre tenham as informações mais recentes possíveis.

Rastreabilidade / Auditoria

Além da autenticação e da autorização de entradas/saídas, os sistemas permitem obter listas de pessoas presentes em um determinado edifício ou área. As auditorias ajudam a minimizar os possíveis riscos de acesso indesejado a determinadas áreas, obtendo registros de quem tentou obter acesso, quando e onde a tentativa foi feita, se foi autorizada ou não, e assim por diante. Esses registros podem ser usados para fins de rastreabilidade, auditoria e segurança.

OS NOSSOS ESPECIALISTAS DIZEM-TE PORQUE SOMOS DIFERENTES

Sergio Gómez

Diretor de Controlo de Acessos e Integrações Inteligentes

Os sistemas de controlo de acesso evoluíram e tornaram-se uma fonte de informação crucial para a tomada de decisões. Por conseguinte, a escolha de um sistema de controlo de acesso em detrimento de outro implica ter em conta variáveis como a sua capacidade de integração e interoperabilidade com outros sistemas, a sua escalabilidade e flexibilidade, a convergência e, por último, a capacidade de adaptação que o fabricante pode oferecer face à evolução das circunstâncias ambientais.

De ponta a ponta

Tenha uma solução completa de controle de acesso e garanta fácil configuração e comissionamento.

Aberta, flexível e escalável

Use qualquer leitor de mercado e adicione quantos sistemas sua organização precisar ao longo do tempo.

Robusto, estável e seguro

Reduza a possibilidade de falsificação de identidade, com criptografia e segurança de dados, graças ao gerenciamento centralizado.

Personalizável

O nosso AMS (Access Management Software) é adaptável às necessidades e exigências da tua organização.

Rápido retorno do investimento

Reduzir as perdas decorrentes de roubo, custos de espaço vazio e tempo de gerenciamento operacional.

GESTÃO DE VISITANTES

Registre e estabeleça as permissões de acesso necessárias para visitantes e fornecedores.

ACESSO AO CONJUNTO, ASSEGURA QUE APENAS AS PESSOAS AUTORIZADAS TÊM ACESSO

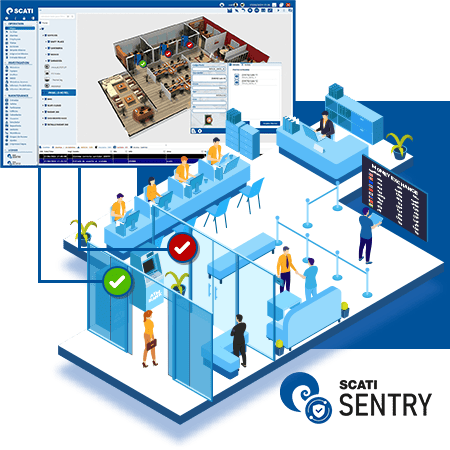

Desenvolvido internamente, nosso SUITE ACCESS é uma solução especialmente projetada para aumentar a eficiência de suas operações de segurança.

Projetada sob padrões abertos, composta por um ecossistema de dispositivos de hardware e vinculada a uma plataforma de gerenciamento de software, nossa SUITE ACCESS oferece aos nossos clientes uma solução sólida, confiável e dimensionável para proteger suas instalações com o máximo de garantias.

Uma solução robusta de controlo de acesso baseada em tecnologias avançadas que reduzem a possibilidade de roubo de identidade e garantem que apenas as pessoas autorizadas podem aceder às áreas permitidas.

ACCESS MANAGEMENT SOFTWARE (AMS)

Entendemos que cada edifício é único e que as necessidades de controle de acesso variam. O SCATI ACCESS foi projetado para aumentar a proteção, a eficiência e a tranquilidade dos gerentes de segurança.

Com tecnologia de ponta, flexibilidade adaptável e medidas de segurança de última geração, nosso AMS redefine a maneira como você controla o acesso aos espaços.

SCATI ACCESS guarantees an uncompromising level of protection. With high-level data encryption and multi-factor authentication, you can be sure that only authorized persons access your spaces.

Nossa solução de controle de acesso se integra a sistemas de vigilância por vídeo, alarme ou gerenciamento de edifícios, garantindo o controle total da instalação e permitindo uma resposta rápida em caso de incidentes.

There is no longer a need to compromise on security, flexibility or technology when it comes to access control. SCATI ACCESS offers you the complete solution you need to secure your building and manage access efficiently. Take the leap to a new level of safety and comfort.

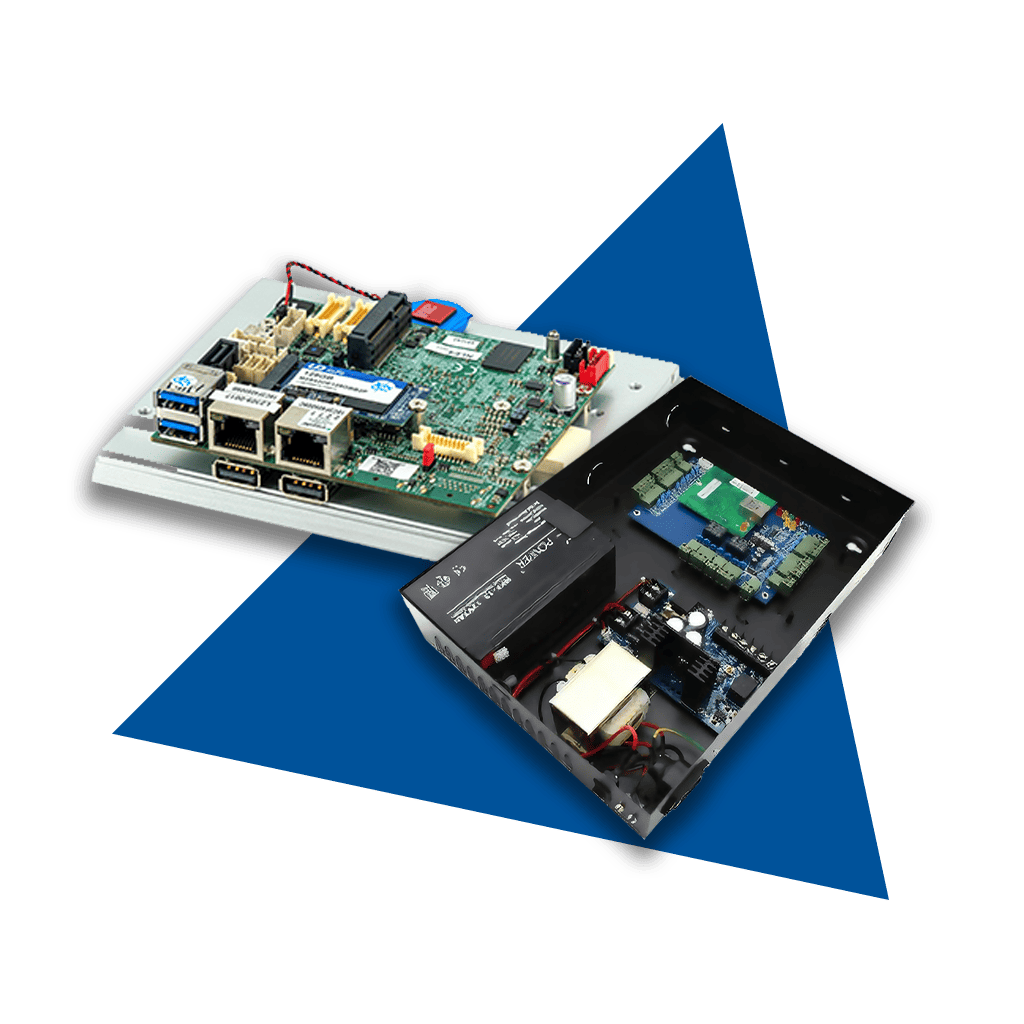

Controladores

Os controladores são a espinha dorsal do nosso sistema de controle de acesso. Projetados com tecnologia avançada, os controladores são a chave para a segurança adaptativa e o gerenciamento perfeito de seus espaços.

Com a capacidade de se integrar perfeitamente a uma ampla variedade de leitores próprios ou de terceiros da SCATI, nossos controladores não apenas garantem o acesso seguro, mas também oferecem a flexibilidade de que seu sistema precisa.

Simplifique a administração de vários pontos de acesso e garanta a operacionalidade, pois nossos controladores armazenam bancos de dados de permissões e usuários localmente, sem a necessidade de conexão com o servidor principal.

Os controladores são a espinha dorsal do nosso sistema de controle de acesso. Projetados com tecnologia avançada, os controladores são a chave para a segurança adaptativa e o gerenciamento perfeito de seus espaços.

Com a capacidade de se integrar perfeitamente a uma ampla variedade de leitores próprios ou de terceiros da SCATI, nossos controladores não apenas garantem o acesso seguro, mas também oferecem a flexibilidade de que seu sistema precisa.

Simplifique a administração de vários pontos de acesso e garanta a operacionalidade, pois nossos controladores armazenam bancos de dados de permissões e usuários localmente, sem a necessidade de conexão com o servidor principal.

LEITORES

Nossos leitores de última geração redefinem a segurança e a conveniência no controle de acesso.

De cartões de alta segurança a soluções biométricas, nossos leitores são adaptados às suas necessidades.

Como fornecedor global de soluções de segurança inteligentes e especialistas em vigilância por vídeo, complementamos nossa linha de leitores com terminais de reconhecimento facial e câmeras LPR para expandir a gama de soluções disponíveis.

Não comprometa a segurança e a flexibilidade. Com nossos leitores, você pode ter certeza de que tem controle total em suas mãos, independentemente da tecnologia de acesso que preferir.

SISTEMA INTELIGENTE DE CONTROLE DE TRAVAS

O sistema de controle de travas ou sistema de intertravamento da SCATI, garante um acesso seguro e controlado em áreas críticas através de um gerenciamento automatizado que impede aberturas simultâneas.

Graças à sua integração com o SCATI SENTRY, permite a monitorização em tempo real, a atribuição de permissões personalizadas e a ativação de protocolos de emergência em caso de incidentes.

Esta solução avançada reforça a segurança do perímetro, impede o acesso não autorizado e otimiza o gerenciamento do fluxo de pessoas em setores como infraestruturas críticas, instituições financeiras, hospitais e áreas de elevado valor.